Начните искать ключевые слова

Используйте Serpstat, чтобы находить лучшие ключи

Как проверить сайт на вирусы

Такая ситуация может привести к наложению санкций со стороны поисковиков. В этой статье я расскажу, какие бывают вирусы, как они попадают на сайты. Рассмотрим как проверить на вирусы ресурс и как удалить вирус на сайте при его обнаружении.

- Вредоносный код: виды и принцип работы

Что делает вредоносный код на сайтах - Как вредоносный код попадает на сайт

- Проверка сайта на вирусы у хостинг-провайдера

- Виды сканеров

- Проверка безопасности сайтов с помощью инструментов поисковых систем

- Для новичков: онлайн-сканеры и антивирусы ПК

- Онлайн-проверка на вредоносное ПО

- Использование антивируса из командной строки сервера

- Что делать после сканирования сайта

- Профилактика рецидивов

- Заключение

- FAQ

Вредоносный код: виды и принцип работы

В случае с сайтами, написанными на PHP, эксплоит чаще всего — PHP-код, который почти всегда зашифрован. Эксплоиты на зараженных сайтах встречаются практически всегда.

Что делает вредоносный код на сайтах

- Рассылает спам. Кроме того, что таким образом расходуются ресурсы системы, это обычно не влияет на работу сайта.

Но проблема в том, что если с сайта начинает идти спам, почтовые системы, такие как Gmail, Outlook, Yahoo! начинают воспринимать любые сообщения с сайта как спам.

- Занимается фишингом. Код крадет данные пользователей — например, номера кредитных карт.

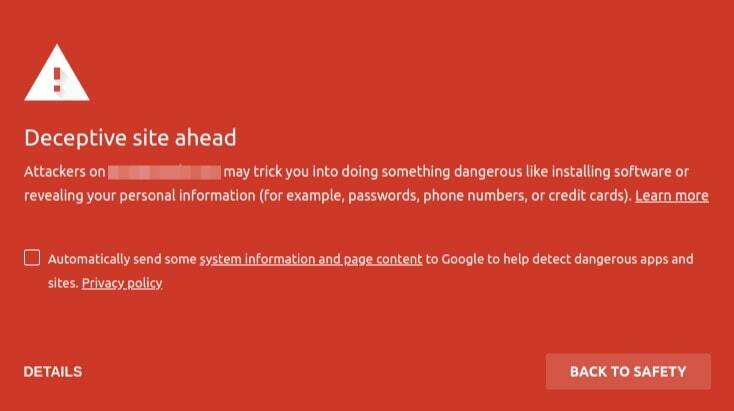

Это может делать страница злоумышленника, которую он разместил на вашем сайте. Это грозит блокировкой сайта на уровне браузера — ссылка на сайт будет перенаправлять на красную страницу, и на ресурс никто не сможет зайти. Другие последствия: снижение рейтинга сайта в поисковой выдаче, сайт в черном списке Гугл.

- Распространяет вирусы для ПК.

- Занимается майнингом. Злоумышленник внедряет код, который использует ресурсы сайта. Они исчерпываются, и сайт перестает работать.

- Участвует в ботнете. У сайта возникают все те же проблемы, что при фишинге или майнинге, но сервер может еще и атаковать другие сайты.

Как вредоносный код попадает на сайт

В каждой из этих CMS есть уязвимости, через которые вредоносный код может попасть на сайт. Уязвимости для Вордпресс можно посмотреть на сайте WPScan Vulnerability Database, для Joomla! — Joomla! Vulnerable Extensions List.

Кроме этого, вредоносный код может загрузить на сайт сам разработчик или администратор сайта. Это происходит или по небрежности: например, администратор использует пиратские версии CMS/тем/плагинов, не изучив досконально их код. Или человек делает это со злым умыслом: например, клиент не расплатился с разработчиком, и разработчик мстит.

Проверка сайта на вирусы у хостинг-провайдера

Также по нашим наблюдениям, там, где появился один файл с вредоносным кодом, там их скоро становится больше. Поэтому типичный зараженный сайт содержит 10-20 и более файлов с вредоносным кодом. Перед тем, как просканировать сайт на вредоносный код, нужно обратить внимание на такие характеристики сканера:

- Размер базы сигнатур вредоносного кода;

- Частота обновления базы.

Виды сканеров

Sucuri

Beget

Преимущества: могут обнаружить больше вирусов, чем online-сканеры, так как код сканируется в той же среде, что и сайт.

Недостатки: в зависимости от сервера могут применяться ограничения для выполнения PHP. Поэтому возможны условия, когда скрипт не сможет выполняться корректно.

Платный антивирус ImunifyAV

Преимущества: максимальная база вредоносных файлов, не требует больших ресурсов, файлы сканируются на сервере хостинг-провайдера.

Недостатки: лечение вирусов осуществляется платно.

cPanel

Преимущества: открытый исходный код антивируса, борьба с троянами, вредоносными скриптами и программами.

Недостатки: сканер плохо обнаруживает эксплоиты.

Maldet

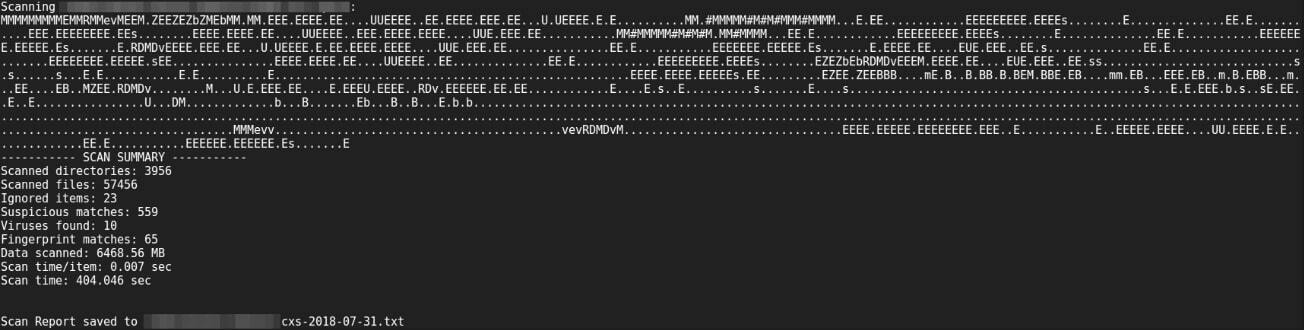

Преимущества: это инструменты, которые выполняются на уровне сервера и не ограничены интерпретатором PHP. Поэтому они могут работать надежнее и быстрее, а также лучше находят вредоносный код. Кроме этого, у коммерческого CXS есть эвристическое сканирование, которое выявляет подозрительные объекты.

Недостатки: плохо определяют вирусы. CXS в этом полагается на бесплатный ClamAV, у которого небольшие базы вирусных сигнатур. Кроме этого, оба сканера — консольные утилиты. Поэтому чтобы их применять, нужна подготовка.

Эти инструменты очень редко подходят для использования на веб-хостинге. Идеальный вариант использования обоих — на VPS или выделенном сервере.

Virusdie

CloudScan.Pro

VirusTotal

Поэтому мы сторонники того, чтобы сайт лечил разработчик или команда, в которую входит разработчик. Разработчик знает, как работает сайт, и может исправить проблемы, вызванные перемещением файлов с функциональным кодом в карантин.

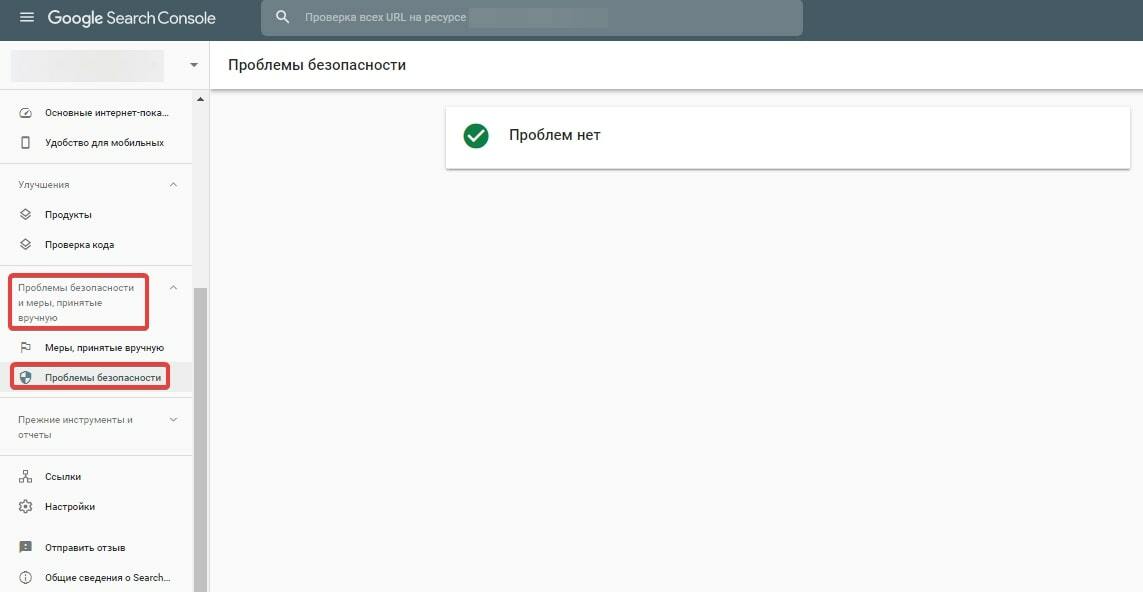

Проверка безопасности сайтов с помощью инструментов поисковых систем

Google

Для новичков: онлайн-сканеры и антивирусы ПК

Сканирование с помощью онлайн-сканеров

|  |  |

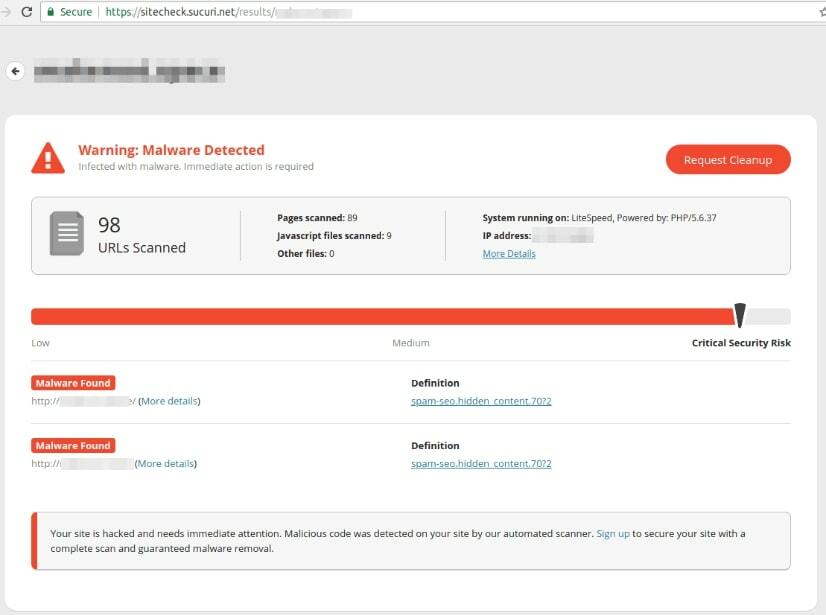

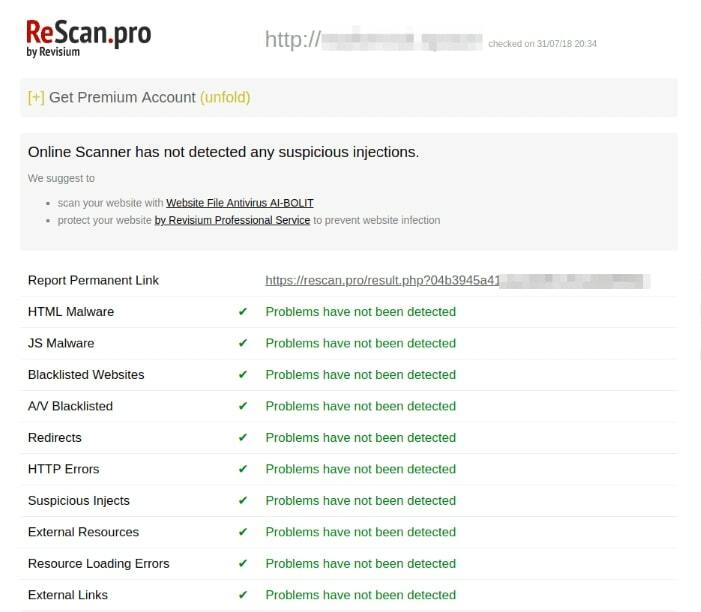

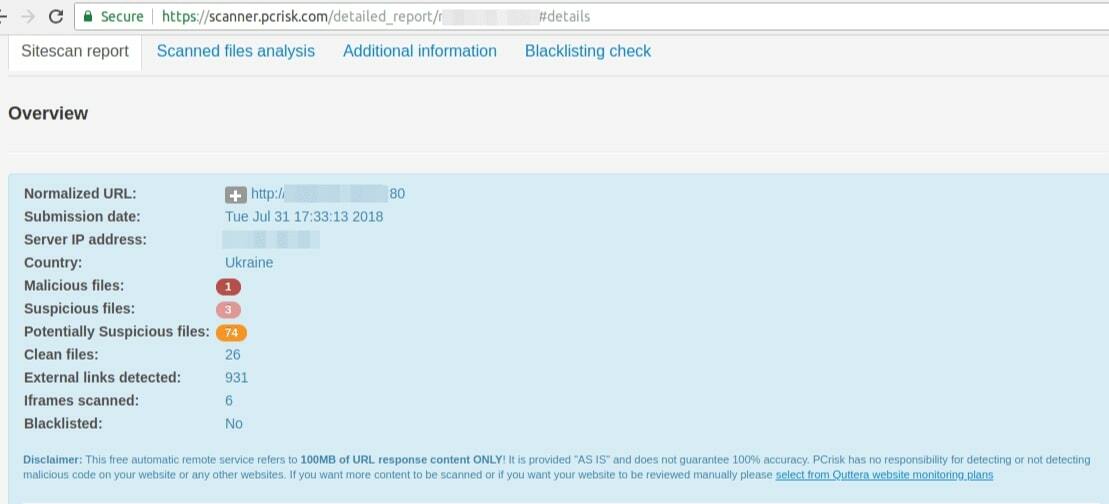

- Как видно на скриншотах, онлайн-сканер обнаруживает далеко не все образцы вредоносного кода.

- Онлайн-сканеры не могут лечить сайты.

Мы рекомендуем использовать онлайн-сканирование как экспресс-тест. Если онлайн-сканер нашел вредоносный код, дальше можете проверять сайт и лечить его с помощью более продвинутых программ.

Проверка кода сайта на локальном компьютере

Альтернативный способ загрузить файлы на ПК — использовать FTP или SFTP-клиент для подключения к серверу.

Если антивирус нашел вредоносный код, используйте его для лечения сайта. После этого проверяйте сайт и лечите его специализированными сканерами для поиска эксплоитов.

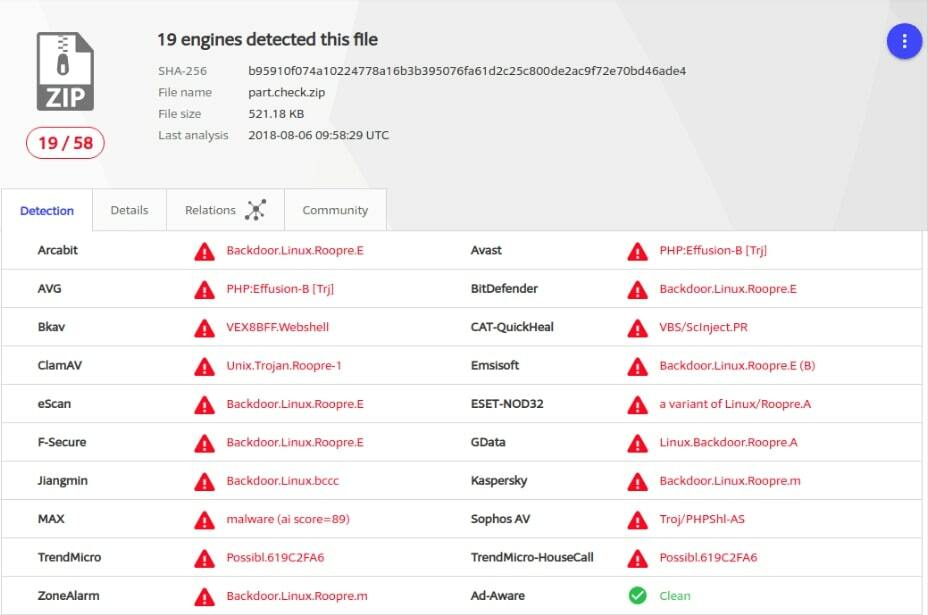

Если объем сайта небольшой — до 256 MB, можете воспользоваться агрегатором VirusTotal. Использовать его так же просто, как и остальные онлайн-сканеры — нужно указать, где на ПК находится архив с сайтом и базой.

В нашем случае полный размер сайта был больше 256 MB. Поэтому мы проверили его файлы выборочно. Как видно на скриншоте, Virustotal использовал 58 антивирусных программ для стационарных ПК. В итоге только 19 антивирусов из 58 обнаружили вредоносный код в архиве.

Онлайн-проверка на вредоносное ПО

Самый универсальный вариант — загрузить код сайта и его базу данных на локальный ПК и сканировать его доступными средствами. В этом случае вы сможете устанавливать и использовать любое ПО без оглядки на хостинг/сервер, на котором размещается сайт.

Предполагается, что на компьютере, на котором будут сканироваться файлы

после того, как осуществится скачивание, стоит ОС Linux. В случае сканирования на стороне хостинга/сервера процедура та же — только к хостингу/серверу нужно подключаться по SSH.

Сканеры — PHP-скрипты

Теоретически сканеры-скрипты можно выполнять на сервере с сайтом.Практически часто бывают ограничения:

- Не все хостеры предоставляют доступ по SSH.

- На хостинге могут быть ограничения на время выполнения PHP скриптов. Поэтому сканирование может длиться бесконечно.

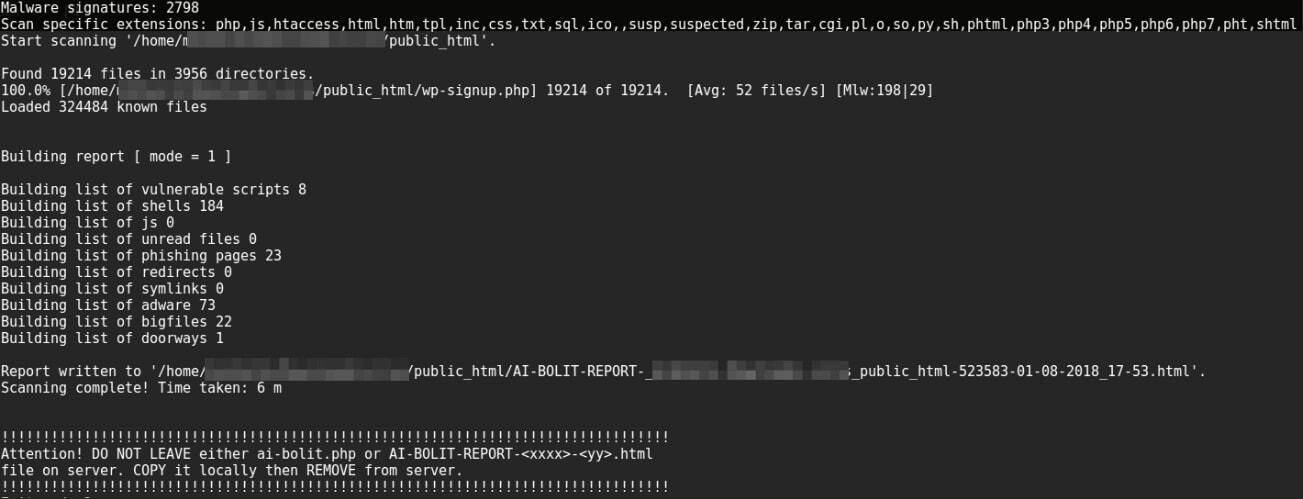

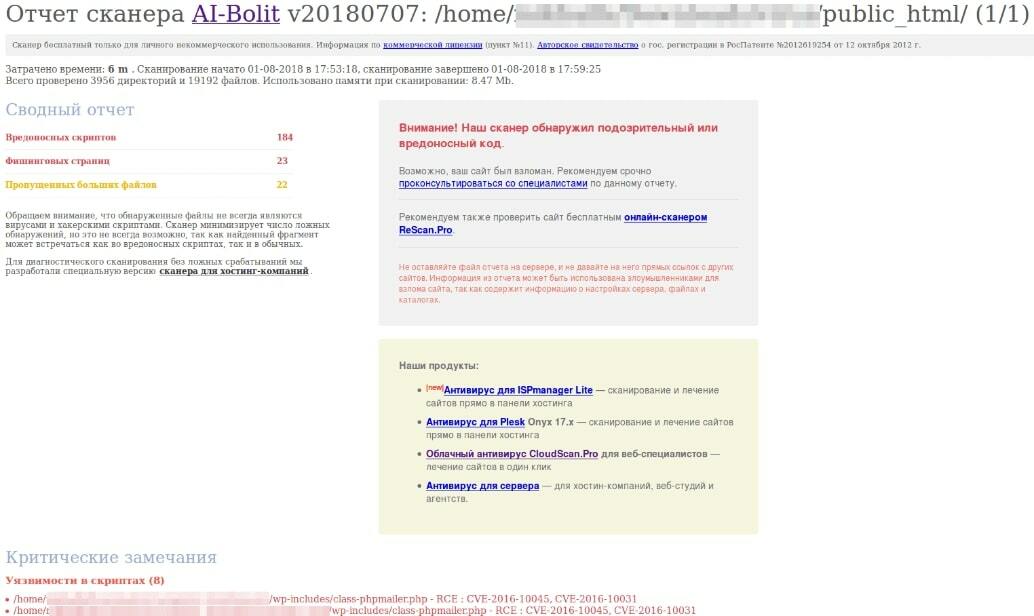

Использование антивируса из командной строки сервера

Чтобы просканировать сайт, нужно:

Для экспресс-сканирования: $ php ai-bolit.php --mode=1

Параноидальный режим для лечения: $ php ai-bolit.php --mode=2

|  |

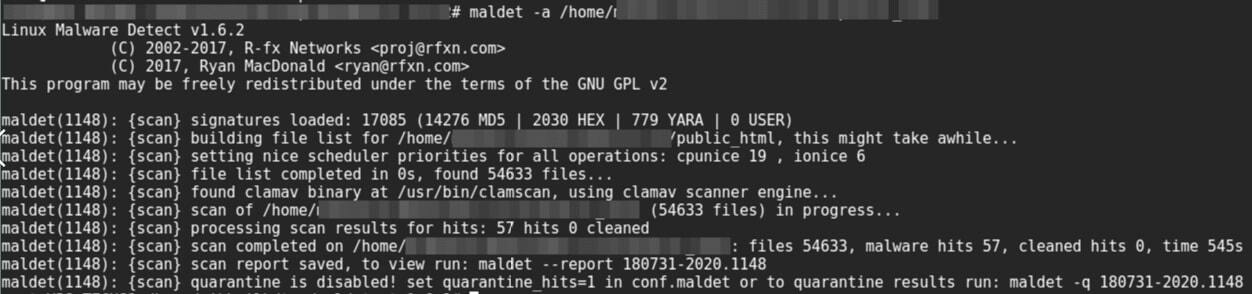

Специализированные программные сканеры

- # cd ~

- wget — скачать последнюю версию в текущий каталог;

- tar -xvf maldetect-current.tar.gz — распаковать архив;

- ls -d */ | grep maldetect — узнать, как называется каталог с только что распакованной версией;

- cd maldetect-1.6.2 — перейти в каталог;

- # ./install.sh — запустить установку;

После установки можно выполнять такие команды:

- # maldet -a /path/to/files — просканировать каталог, в котором находится сайт;

- /path/to/files — расположение файлов сайта, который нужно просканировать;

- # maldet --report 180731-2020.1148 — просмотреть отчет о сканировании. Имя отчета находится в выводе команды предыдущей команды.

- # maldet --q 180731-2020.1148 — переместить все файлы из отчета в карантин.

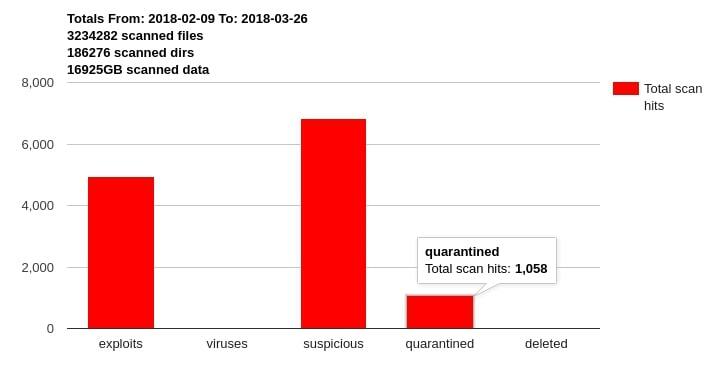

Результаты сканирования зараженного сайта:

- AI-Bolit: 184 вредоносных скриптов;

- maldet/LMD: 57 malware hits;

- CXS: 65 fingerprints + 10 Viruses.

Что делать после сканирования сайта

Один из самых надежных способов: восстановить все файлы, которые содержали вредоносный код, из архива, сделанного до заражения сайта. Это хороший вариант только если вы уверены, что после создания архива в файлы сайта не вносили изменения.

После тестирования мы увидели, что ни один из инструментов не может гарантированно и автоматически восстановить сайт до состояния, в котором он был до взлома. Поэтому только сотрудничество с разработчиком, восстановление файлов и содержимого базы данных из резервных копий может дать вам какие-то гарантии.

Также на этапе лечения разработчики сайта должны найти, как вредоносный код попал на сайт. Некоторые инструменты могут помочь с информацией об уязвимостях. Например, программа AI-Bolit сообщает об известных ей уязвимостях в узком спектре известного ей ПО. CXS дает информацию обо всех известных ему устаревших версиях ПО.

Профилактика рецидивов

По нашему опыту с недавней уязвимостью в CMS Drupal, первые признаки вредоносного кода на сайтах были зафиксированы через 36-48 часов после публикации уязвимости и способа ее устранения — обновления CMS до последней версии. Если бы наши клиенты, которых взломали, обновили CMS — проблем бы не возникло.

Заключение

- антивирусов (или агрегатором Virustotal);

- специализированных сканеров (Ai-Bolit, Linux Malware Detect, ConfigServer eXploit Scanner).

Также для быстрого сканирования можно воспользоваться SEO-аудитом страницы сайта Serpstat.

FAQ

Где можно проверить сайт на вирусы?

Проверить сайт на вирусы можно с помощью различных онлайн-сканеров, десктопных программ-антивирусов, PHP-скриптов. Также информация о наличии проблем с безопасностью отображается в панелях веб-мастеров Google. Как правило, хостинг-провайдеры предлагают инструменты для защиты и лечения сайтов от вирусов.

Как проверить сайт на вирусы онлайн?

Для проверки ресурса на вирусы подходят онлайн-сканеры, например, Sucuri, Rescan.pro, PCrisk. Также можно воспользоваться облачным антивирусом Virusdie или агрегатором обработки файлов Virustotal.

Как проверить сайт на вирусы WordPress?

Помимо онлайн-сканеров и антивирусного программного обеспечения, можно использовать плагины WordPress. Установите для проверки сайта Exploit Scanner, Antivirus, Sucuri Security, Anti-Malware Security and Brute-Force Firewall или другой подходящий плагин с ресурса WordPress.org. Установку антивируса можно также провести из административной панели WordPress.

Как проверить сайт на вирусы через FTP?

Чтобы проверить ресурс на вирусы, загрузите на компьютер файлы сайта с помощью FTP-клиента, например, FileZilla. Затем воспользуйтесь сканером для поиска вирусов и вредоносного кода, например, Windows Defender. Еще для обнаружения вирусов можно использовать ClamAV, Comodo, Kaspersky и Avast.

Как найти вредоносный код на сайте?

Чтобы найти вредоносный код, а затем вылечить сайт, можно использовать агрегатор VirusTotal, онлайн-сканеры или сканирование на стороне хостинга. Также для обнаружения вирусов можно использовать сканеры-скрипты на основе PHP или запустить сканер из командной строки сервера .

Serpstat — набор инструментов для поискового маркетинга!

Находите ключевые фразы и площадки для обратных ссылок, анализируйте SEO-стратегии конкурентов, ежедневно отслеживайте позиции в выдаче, исправляйте SEO-ошибки и управляйте SEO-командами.

Набор инструментов для экономии времени на выполнение SEO-задач.

Используйте лучшие SEO инструменты

Проверка обратных ссылок

Быстрая проверка обратных ссылок вашего сайта и конкурентов

API для SEO

Получите быстро большие объемы данных используя SЕО API

Анализ конкурентов

Сделайте полный анализ сайтов конкурентов для SEO и PPC

Мониторинг позиций

Отслеживайте изменение ранжирования запросов используя мониторинг позиций ключей

Рекомендуемые статьи

Кейсы, лайфхаки, исследования и полезные статьи

Не успеваешь следить за новостями? Не беда! Наш любимый редактор подберет материалы, которые точно помогут в работе. Только полезные статьи, реальные кейсы и новости Serpstat раз в неделю. Присоединяйся к уютному комьюнити :)

Нажимая кнопку, ты соглашаешься с нашей политикой конфиденциальности.